Đầu tiên, các bạn download XP Mode và Vitual PC tại đây: Download XP Mode và Windows Virtual PC for Windows 7 từ Microsoft

1. Cài bản cập nhật XP Mode:Bạn chạy file Windows6.1-KB958559-x86.msu (nếu bạn đang sử dụng Windows 7 x86) hoặc Windows6.1-KB958559-x64.msu(nếu bạn đang sử dụng Windows 7 x64) để bắt đầu cập nhật XP Mode cho Windows 7.

Click Yes để bắt đầu cài đặt

Click Accept để đồng ý cài đặt

Quá trình cài đặt XP Mode

Quá trình cài đặt hoàn tất, bạn hãy khởi động lại máy

Một nhóm mới xuất hiện trên Start Menu

Click Next để bắt đầu cài đặt

Chọn vị trí để cài đặt Virtual Windows XP

Quá trình cài đặt Virtual Windows XP

Click Finish để hoàn thành quá trình cài đặt Virtual Windows XP

Tick vào ô I accept the license terms để đồng ý các điều khoản sử dụng

Điền vào password dùng để đăng nhập máy ảo

Chọn chế độ cập nhật cho máy ảo

Cấu hình Virtual Windows XP cho lần chạy đầu tiên

Điền mật khẩu để đăng nhập Virtual Windows XP

Truy cập mọi dữ liệu trên máy ảo như máy thật

Virtual Windows XP chỉ hiển thị được chế độ 16 bit màu

Virtual Windows XP chỉ hiển thị được chế độ 16 bit màu

1. Cài bản cập nhật XP Mode:Bạn chạy file Windows6.1-KB958559-x86.msu (nếu bạn đang sử dụng Windows 7 x86) hoặc Windows6.1-KB958559-x64.msu(nếu bạn đang sử dụng Windows 7 x64) để bắt đầu cập nhật XP Mode cho Windows 7.

Click Yes để bắt đầu cài đặt

Click Accept để đồng ý cài đặt

Quá trình cài đặt XP Mode

Quá trình cài đặt hoàn tất, bạn hãy khởi động lại máy

Một nhóm mới xuất hiện trên Start Menu

2. Cài đặt Virtual Windows XP:

Để cài đặt Virtual Windows XP, bạn chạy file VirtualWindowsXP.msi

Để cài đặt Virtual Windows XP, bạn chạy file VirtualWindowsXP.msi

Click Next để bắt đầu cài đặt

Chọn vị trí để cài đặt Virtual Windows XP

Quá trình cài đặt Virtual Windows XP

Click Finish để hoàn thành quá trình cài đặt Virtual Windows XP

Tick vào ô I accept the license terms để đồng ý các điều khoản sử dụng

Điền vào password dùng để đăng nhập máy ảo

Chọn chế độ cập nhật cho máy ảo

Cấu hình Virtual Windows XP cho lần chạy đầu tiên

Điền mật khẩu để đăng nhập Virtual Windows XP

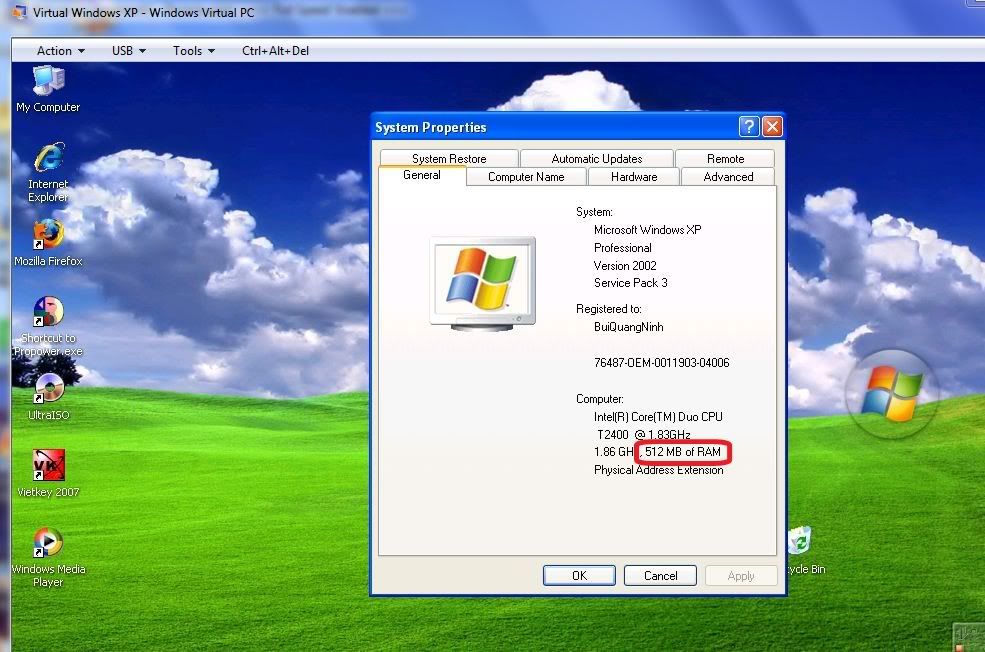

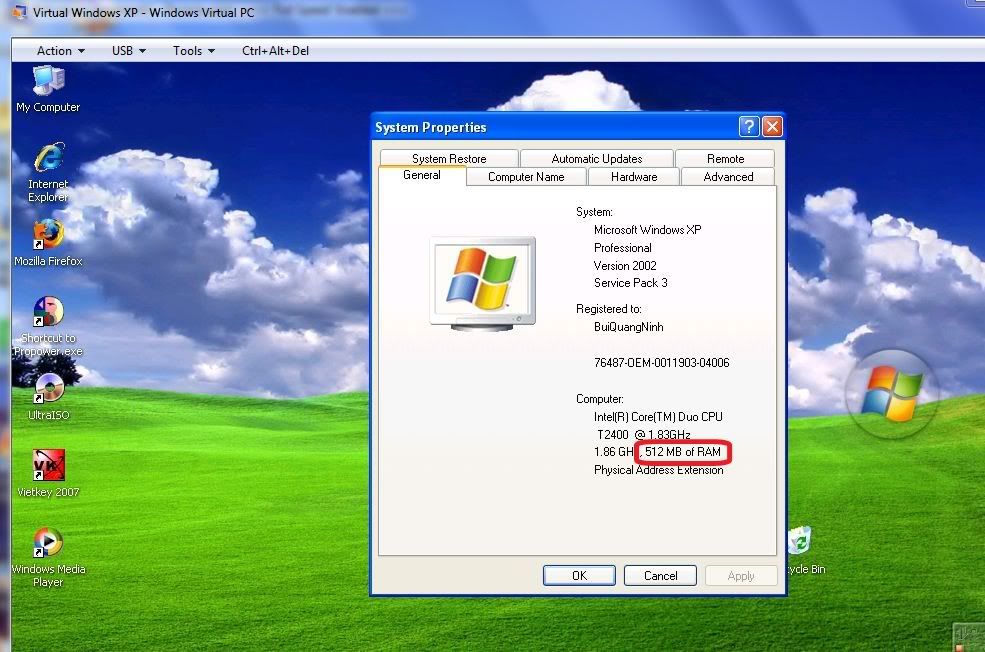

3. Một số hình ảnh về Virtual Windows XP:

Desktop của Virtual Windows XP

Đây là bản XP Sp3

Virtual Windows XP sử dụng IE 6.0

Windows Media Player 9

Desktop của Virtual Windows XP

Đây là bản XP Sp3

Virtual Windows XP sử dụng IE 6.0

Truy cập mọi dữ liệu trên máy ảo như máy thật

Virtual Windows XP chỉ hiển thị được chế độ 16 bit màu

Virtual Windows XP chỉ hiển thị được chế độ 16 bit màu-----------------------------------------------------------------------------------------------------------

nếu muốn chuyển sang chế độ màu 32bit thì các bạn làm như sau .

Tools -> Settings -> Integration -> bỏ chọn Enable at startup. khởi động lại windows xp

hoặc trươc khi vào xp Mode thì bạn vào All programs -> Winodws virtual Pc -> virtual machines -> kích chuột phải vào virrtual Windows Xp -> chọn settings -> Integration -> bỏ chọn Enable at startup mở xp Mode lên và chỉnh về chế độ màu 32bit và độ phân giải của màn hình

Tools -> Settings -> Integration -> bỏ chọn Enable at startup. khởi động lại windows xp

hoặc trươc khi vào xp Mode thì bạn vào All programs -> Winodws virtual Pc -> virtual machines -> kích chuột phải vào virrtual Windows Xp -> chọn settings -> Integration -> bỏ chọn Enable at startup mở xp Mode lên và chỉnh về chế độ màu 32bit và độ phân giải của màn hình

Tăng RAM bạn làm như sau:

Vào Virtual Machines, chuột phải vào Virtual Windows XP > Setting > Close (cái dòng dưới cùng có dấu X ấy) > Automatically close with following action, chọn shutdown. Rùi. Mở Virtual windows XP ra, sau đó đóng lại, XP Mode sẽ shutdown (cHihứ không ở chế độ Hibernate nữa). Sau đó mở Virtual Machines, chỉnh lại RAM bình thuờng "Chỗ set của em sẽ không bị mờ mất tiu òi nữa).

Của mình đây:

Vào Virtual Machines, chuột phải vào Virtual Windows XP > Setting > Close (cái dòng dưới cùng có dấu X ấy) > Automatically close with following action, chọn shutdown. Rùi. Mở Virtual windows XP ra, sau đó đóng lại, XP Mode sẽ shutdown (cHihứ không ở chế độ Hibernate nữa). Sau đó mở Virtual Machines, chỉnh lại RAM bình thuờng "Chỗ set của em sẽ không bị mờ mất tiu òi nữa).

Của mình đây:

05:21

05:21

zeko sock

zeko sock

Posted in:

Posted in: